Coleta central de registros

![How to collect custom applications and services logs]() 09:08

09:08

Coleta central de registros

Colete e armazene todos os registros de workstations nativas ou de terceiros

de vários sistemas, dispositivos e aplicações em um local

pesquisável com disponibilidade imediata para relatórios de

segurança e conformidade. Obtenha uma visualização

unificada de registros de eventos do Windows, registros de

aplicações do UNIX/Linux, do IIS e da web, trilhas de auditoria

do PowerShell, sistemas de proteção do endpoint, proxies e

firewalls, plataformas de virtualização, dispositivos de rede,

registros de textos personalizados, assim como eventos do Quest

ChangeAuditor.

Compactação de registro de eventos

Compactação de registro de eventos

Colete e armazene anos de dados em um repositório altamente compactado, 20:1 com indexação e 40:1 sem, para que você possa economizar custos de armazenamento em até 60%, satisfazer as políticas de retenção de dados e assegurar conformidade contínua com HIPAA, SOX, PCI, FISMA, etc.

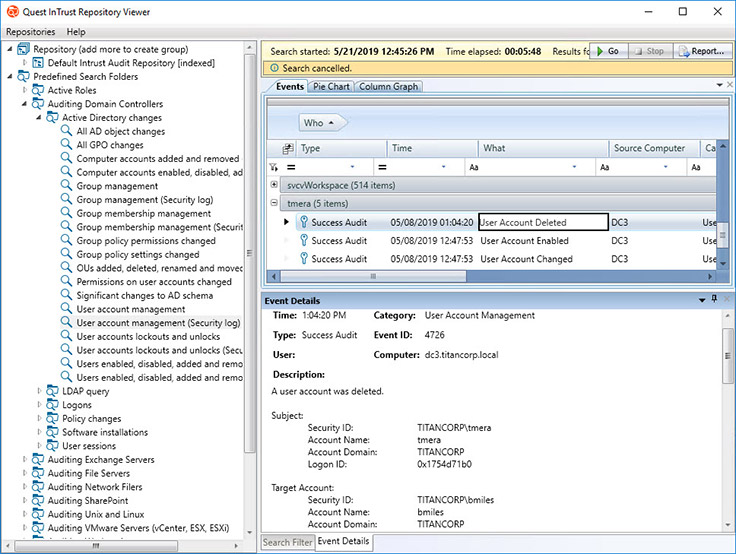

Análise simplificada do registro

Análise simplificada do registro

Consolide registros de eventos confusos de diferentes fontes em um formato simples e normalizado, incluindo quem, o que, quando, onde, de onde e para quem, para ajudá-lo a interpretar os dados. A indexação exclusiva de texto integral torna os dados de eventos de longo prazo facilmente pesquisáveis para relatório, solução de problemas e investigação de segurança rápidos.

Alertas e ações de resposta

![Defend against PowerShell attacks with automated response actions]() 03:42

03:42

Alertas e ações de resposta

Observe atividades de usuário não autorizadas ou suspeitas, como criação de arquivos fora dos limites, usando extensões de arquivo de ataques de ransomware conhecidos, início de processos suspeitos ou comandos PowerShell estranhos. Responda a ameaças imediatamente com alertas em tempo real. O InTrust permite ativar respostas a eventos suspeitos com facilidade, como bloquear a atividade, desabilitar o usuário ofensor, reverter alteração e/ou habilitar auditoria de emergência.

Integração SIEM

![Filtering events forwarded to SIEM with InTrust]() 02:17

02:17

Integração SIEM

O InTrust fornece integração fácil e confiável com o Splunk, QRadar, ArcSight e qualquer outro SIEM com suporte a formatos Syslog comuns (RFC 5424, JSON, Snare). Com o modelo de licença previsível por usuário do InTrust, é possível coletar e armazenar a quantidade de dados necessária por quanto tempo você quiser. Utilize filtros preconcebidos baseados nas melhores práticas do setor para encaminhar apenas dados de registro relevantes para sua solução SIEM para análises de segurança em tempo real. Essa integração permite que você corte seus custos anuais de licenciamento SIEM.