Les ressources les plus précieuses de votre entreprise sont ses données et les utilisateurs qui y accèdent. Mais la sécurité de votre entreprise dépend de celle des postes de travail de vos utilisateurs. La collecte, le stockage et l’analyse de l’ensemble des données des comptes utilisateurs et des comptes à privilèges nécessitent généralement de grandes capacités de stockage, une collecte de données d’événements chronophage et une expertise interne pour analyser les logs d’événements recueillis. C’est là que nous intervenons.

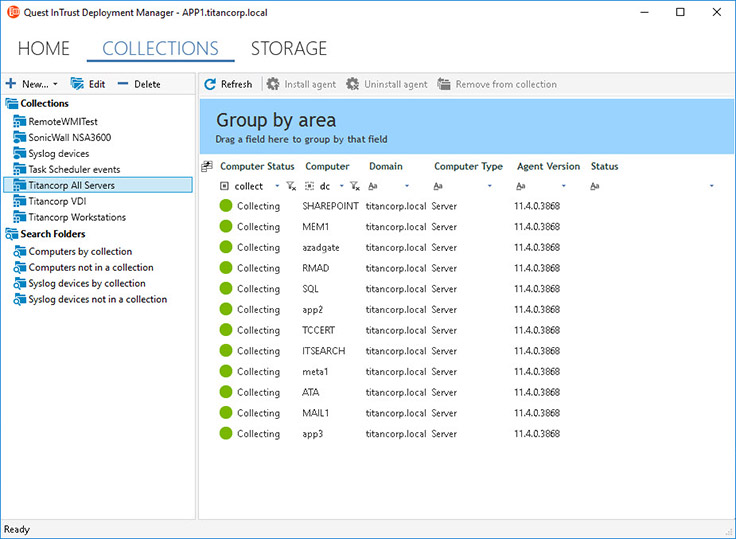

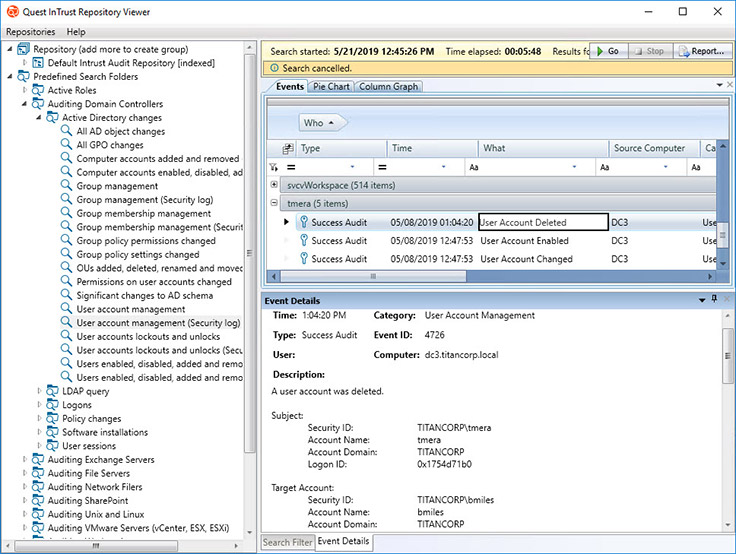

Quest InTrust est un logiciel intelligent et évolutif, dédié à la gestion des logs d’événements, qui vous permet de surveiller l’ensemble des activités des administrateurs et des postes de travail des utilisateurs, de leur connexion à leur déconnexion en passant par les opérations intermédiaires. Réduisez les coûts de stockage avec une compression des données de 20:1 et stockez des années de logs d’événements provenant des serveurs Windows, UNIX/Linux, des bases de données, des applications et des appareils réseau. La surveillance des journaux en temps réel et le déclenchement d’alertes vous permettent de répondre immédiatement aux menaces à l’aide de réponses automatisées en cas d’activités suspectes.