Los activos más valiosos de su empresa son sus datos y los usuarios que tienen acceso a ellos, pero usted solo está tan protegido como las estaciones de trabajo de sus usuarios. La recopilación, el almacenamiento y el análisis de todos los datos de cuentas con privilegios y de los usuarios, por lo general, requieren de grandes cantidades de almacenamiento, una recopilación de los datos de eventos que demanda mucho tiempo y experiencia interna sobre los datos de registro de eventos recopilados. Aquí es donde nosotros entramos.

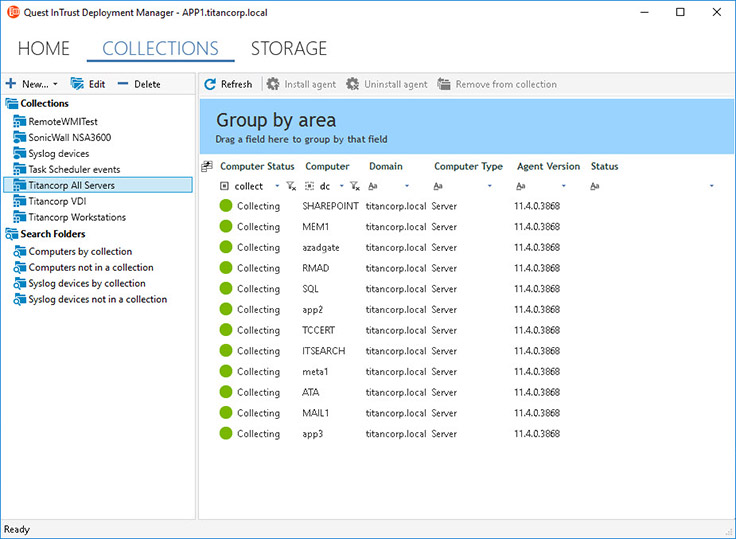

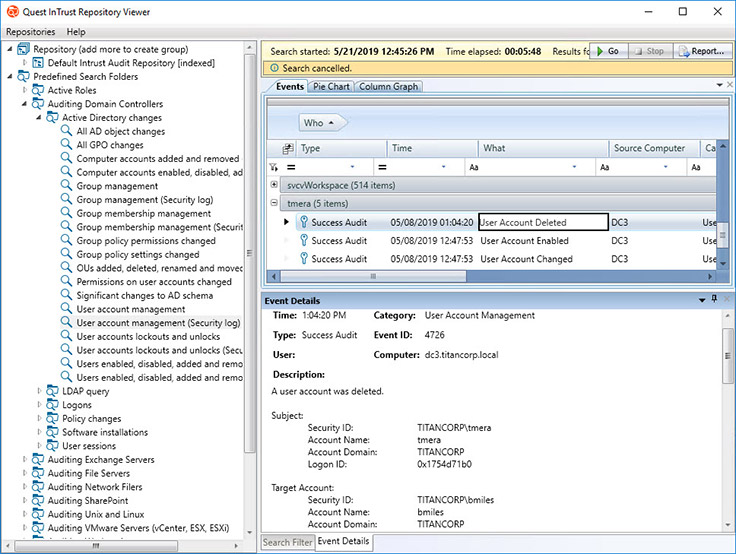

Quest InTrust es un software de administración de registros de eventos inteligente y escalable que le permite monitorear toda la actividad del administrador y de la estación de trabajo de los usuarios, desde los inicios y cierres de sesión hasta todo lo que sucede en el medio. Recorte los costos de almacenamiento en una proporción de compresión de datos de 20:1 y almacene años de registros de eventos desde Windows, servidores UNIX/Linux, bases de datos, aplicaciones y dispositivos de red. El monitoreo de registros y alertas en tiempo real de InTrust le permite responder inmediatamente a las amenazas con respuestas automatizadas a las actividades sospechosas.