組織にとって最も貴重な資産は、データと、データへのアクセス権を持つユーザです。ただし、セキュリティのレベルはユーザのワークステーションによって決まります。 通常、すべてのユーザおよび特権アカウントデータを収集、保管、分析するには、大量のストレージ、長時間を要するイベントデータ収集、および収集したイベント・ログ・データに関する社内の専門知識が必要です。 当社がお役に立てるのは、まさにそのようなときです。

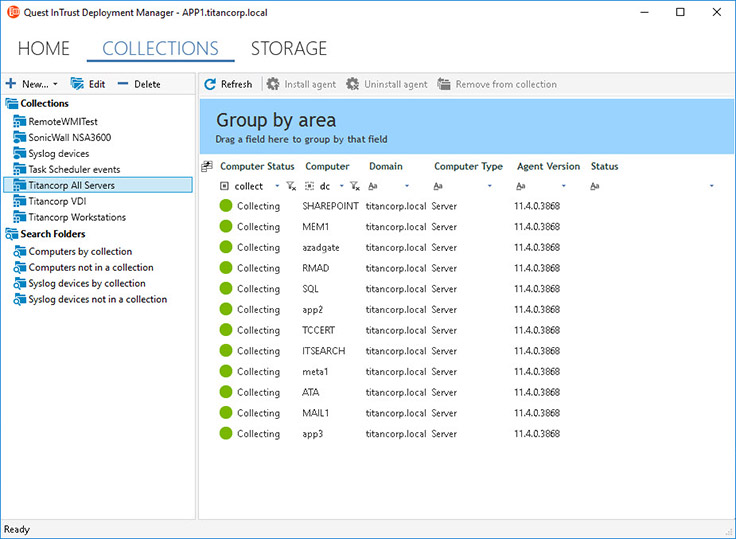

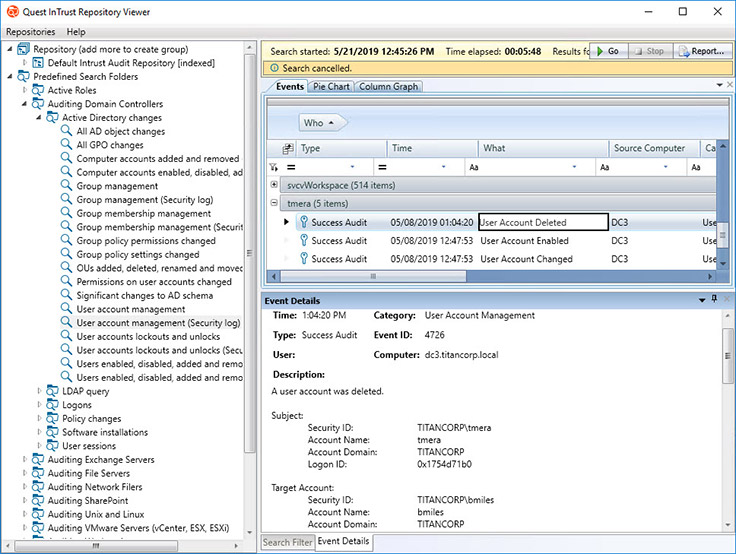

Quest InTrustはスマートでスケーラブルなイベントログ管理ソフトウェアで、すべてのユーザワークステーションおよび管理者アクティビティを、ログオン時からログオフ時まで監視できます。 20:1のデータ圧縮によりストレージコストを軽減し、Windows、UNIX/Linuxサーバ、データベース、アプリケーション、およびネットワークデバイスからの数年分のイベントログを保存できます。 InTrustのリアルタイムログ監視およびアラート生成により、疑わしいアクティビティに自動的に対応できるため、脅威に速やかに対応できます。