Das wertvollste Asset Ihrer Organisation sind ihre Daten und die Benutzer, die Zugriff darauf haben. Allerdings ist die Sicherheit Ihrer Benutzer-Workstations ausschlaggebend für die Sicherheit Ihrer Organisation. Das Erfassen, Speichern und Analysieren sämtlicher Daten aus Benutzer- und privilegierten Konten erfordert in der Regel große Mengen an Speicherkapazität, zeitaufwändige Prozesse zur Erfassung von Ereignisdaten sowie internes Know-how rund um die erfassten Ereignisprotokolldaten. An dieser Stelle kommen wir ins Spiel.

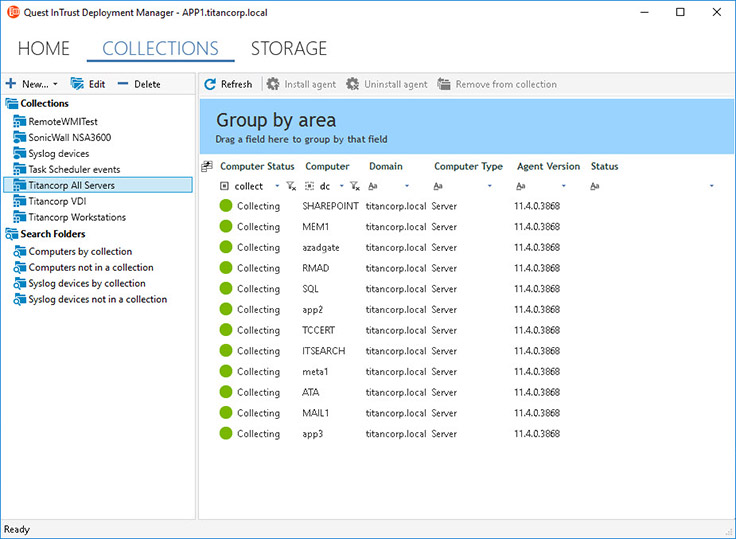

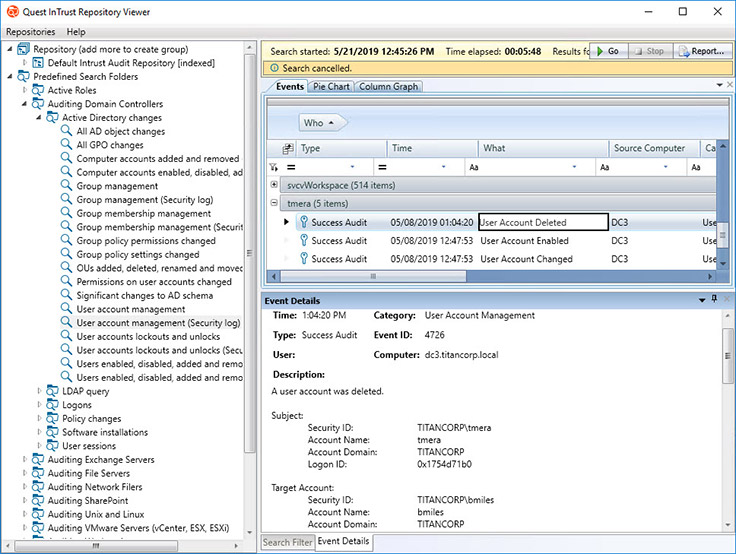

Quest InTrust ist eine intelligente, skalierbare Software für die Verwaltung von Ereignisprotokollen, mit der Sie sämtliche Aktivitäten auf Benutzer-Workstations und von Administratoren überwachen können, von der Anmeldung bis hin zur Abmeldung. Reduzieren Sie die Massenspeicherkosten durch eine Datenkomprimierung im Verhältnis von 20:1 und speichern Sie die von Windows oder UNIX/Linux Servern, Datenbanken, Anwendungen und Netzwerkgeräten stammenden Ereignisprotokolle mehrerer Jahre. Die Protokollüberwachung und Warnungen in Echtzeit von InTrust ermöglichen es Ihnen, mit automatischen Reaktionen auf verdächtige Aktivitäten Bedrohungen sofort entgegenzuwirken.